Warum pfSense als Firewall im privaten und geschäftlichen Umfeld?

In einer Welt, in der die digitale Sicherheit immer mehr an Bedeutung gewinnt, stellt sich für viele private Nutzer die Frage: Wie kann ich mein Heimnetzwerk effektiv schützen? Eine Antwort darauf könnte PfSense sein, eine leistungsstarke Open-Source-Firewall und Router-Software, die deine Netzwerksicherheit auf ein neues Level hebt. In diesem Beitrag erfährst du, warum PfSense gerade für private Nutzer in der heutigen Zeit eine wertvolle Investition in die Sicherheit darstellt.

Die Vorteile von PfSense sind vielfältig. Als erstes bietet es weit mehr Kontrolle und Anpassungsmöglichkeiten als herkömmliche Router-Software. Mit PfSense kannst du detaillierte Firewall-Regeln erstellen, die den Datenverkehr in deinem Netzwerk genau überwachen und steuern. Dies ist besonders wichtig in einer Ära, in der Cyberangriffe immer raffinierter werden.

Ein weiterer entscheidender Vorteil ist die verbesserte Sicherheit gegenüber staatlichen Überwachungsversuchen und anderen externen Angreifern. PfSense ermöglicht es dir, Virtual Private Networks (VPNs) einzurichten, die deine Online-Aktivitäten verschlüsseln und deine Privatsphäre schützen. Auch Funktionen wie Intrusion Detection und Prevention Systeme (IDS/IPS) sind in PfSense integriert, um dein Netzwerk vor unerwünschten Eindringlingen zu schützen.

In diesem ersten Teil meines Artikels werde ich den Bau der PfSense-Hardware aus einem Thin-Client-System detailliert vorstellen. Hierbei erweitere ich ein bestehendes System mit einer 4-Port-Netzwerkkarte und einer größeren M.2-Festplatte, um die Leistungsfähigkeit und Effizienz von PfSense voll auszuschöpfen. Tauche mit mir in die Welt der Netzwerksicherheit ein und erfahre, wie du dein Heimnetzwerk gegen die vielfältigen Bedrohungen des digitalen Zeitalters absichern kannst.

Von mir verwendete Hardware Komponenten

Herzstück unserer pfsense ist ein leistungsstarker gebrauchter Thin-Client Fujitsu Futro S920 AMD GX 415GA 4x 1,5GHz 8 GB. Dieser ist komplett passiv gekühlt und bietet die ideale Grundlage für unser System. Diesen Think-Client bekommt man auf eBay für ca. 30 € direkt vom Händler. LINK als Beispiel

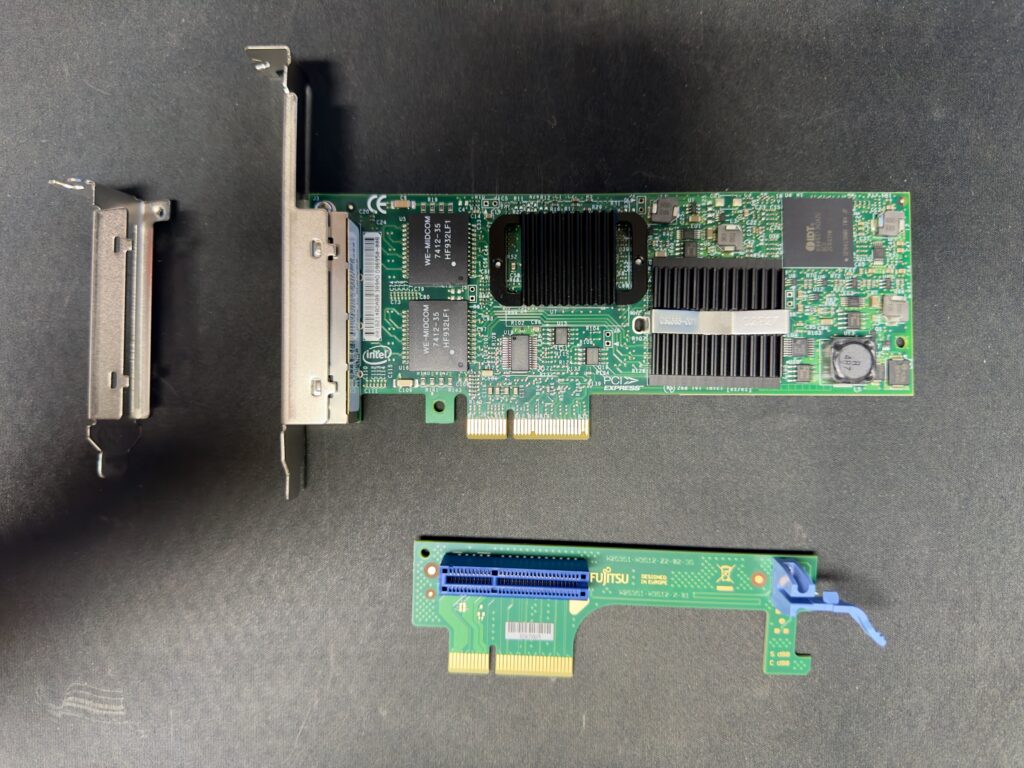

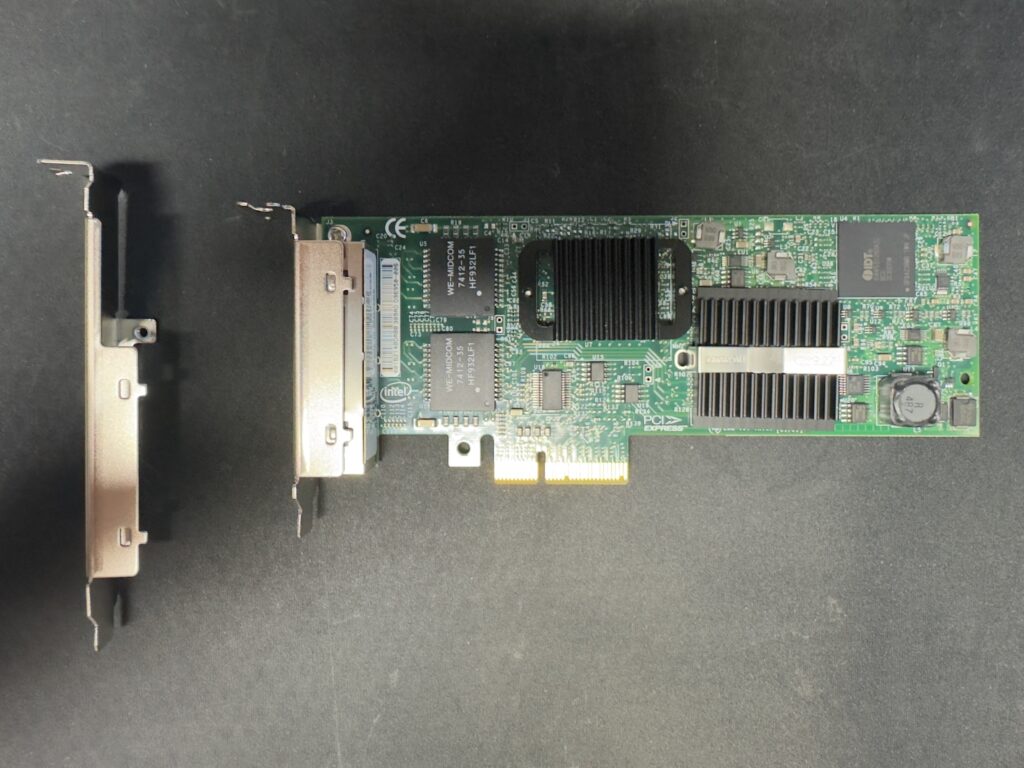

Da der Futro nur einen LAN-Anschluss hat, erweitern wir diesen um eine 4-Port Netzwerkkarte EXPI9404VT INTEL PRO/1000 VT QUAD PORT RJ45 PCIe LP Server Network Adapter YT674. Diese habe ich auf eBay für 34,88 € vom Händler erhalten. LINK als Beispiel. Achtet bei eurem Kauf darauf, dass ein Blech dabei ist, um die Karte auf Low-Profil umbauen zu können!

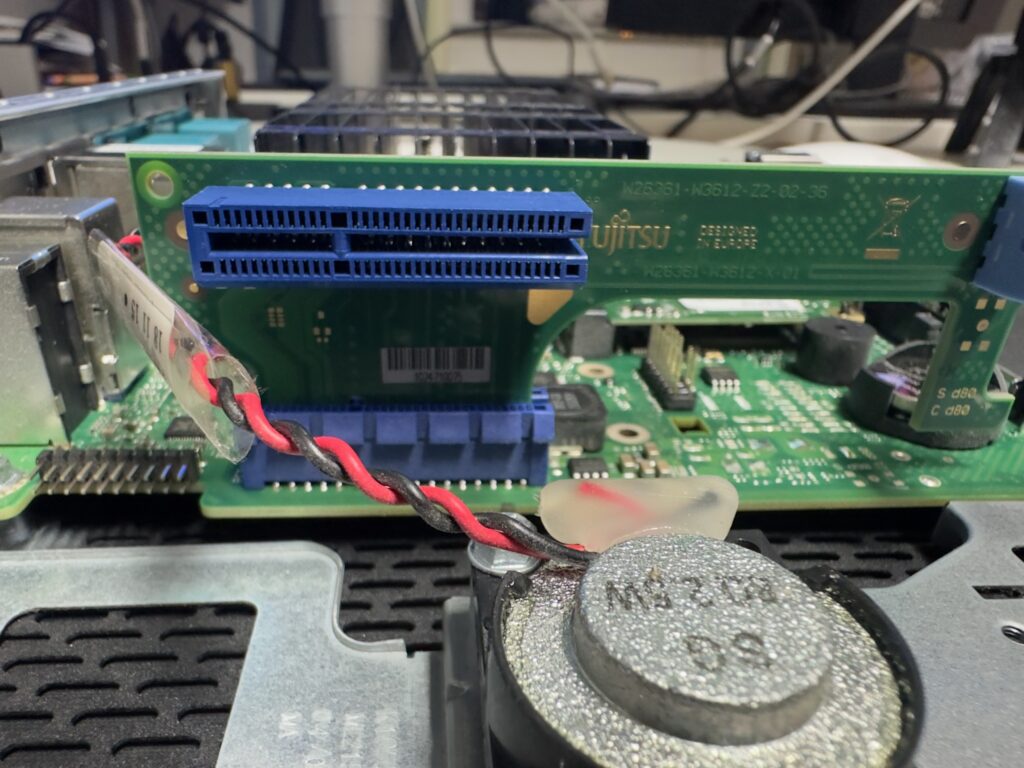

Zwingend benötigt man eine Riser Karte für Fujitsu Futro Geräte. Die PCIe PCI Express Riser Card D3318 konnte ich nur neu auf eBay finden und lag bei 40,00 €. Diese wird benötigt, da eine Erweiterungskarte quer in das Gehäuse eingebaut werden muss. LINK als Beispiel. Update 20.April 2025 ich habe eine Riser Card bei diesem Online-Shop für 14 Euro gefunden: LINK

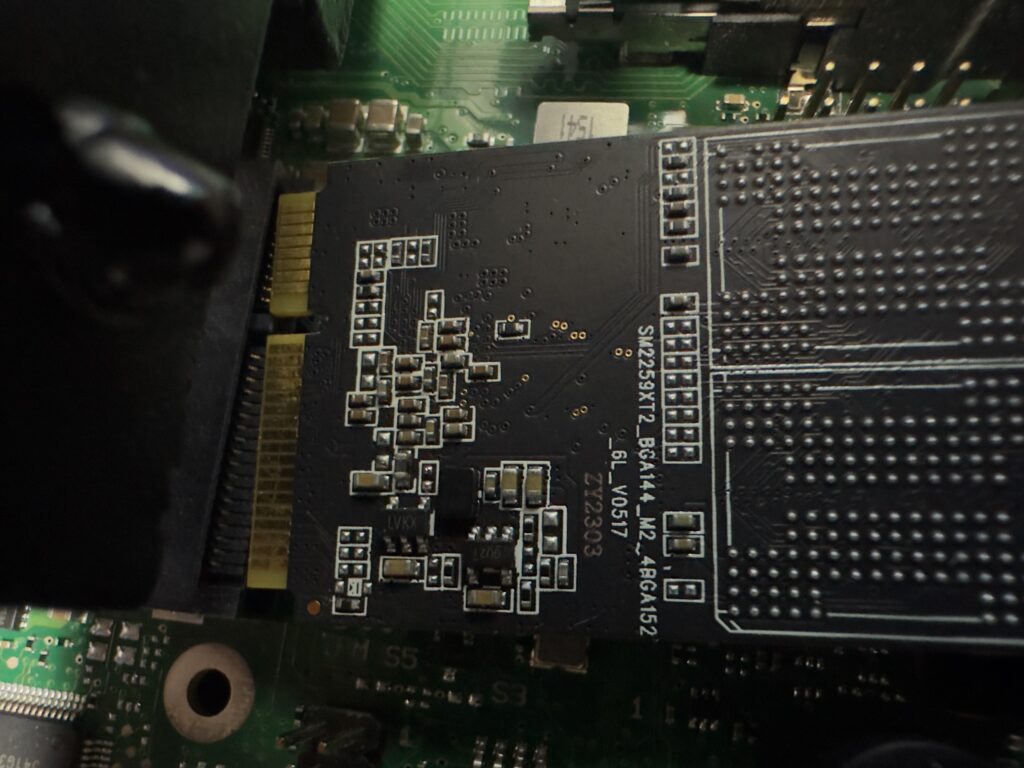

Zu guter Letzt benötigen wir noch mehr als die 4 GB oder 8 GB internen M.2 Speicher für die Installation von pfsense. Hier habe ich mich für die empfohlene Größe von 120 GB entschieden. Preis. ca. 19 €.

LINK als Beispiel

Hardwarekosten im Überblick

Je nachdem wie günstig ihr einkauft, kommt die Hardware für meine pfsense auf ca. 123,88 €. Im Vergleich zu fertig gekauften Firewall-Lösungen ein echtes Schnäppchen. Wer nur zwei LAN-Schnittstellen benötigt, könnte die Riser-Card sowie die 4-Port LAN-Schnittstelle einsparen. Da zwingend eine zweite LAN-Schnittstelle benötigt wird, könnte man als zweite LAN-Schnittstelle einen USB-LAN-Adapter zum Einsatz bringen. Ersparnis somit ca. 74,88 €

Also würde die Hardware für unsere pfsense in der kleinsten Ausführung mit zwei LAN-Schnittstellen nur ca. 49 € kosten 😉 Wer jedoch kritische Systeme wie Netzwerkspeicher, Netzwerk-Festplatten vom eigentlichen Netzwerk zusätzlich in einem sicheren Netzwerk abschotten möchte, sollte eine 4-Port LAN Schnittstelle einbauen.

Schritt 1 - Einbau der 4-Port LAN-Schnittstelle im Futro

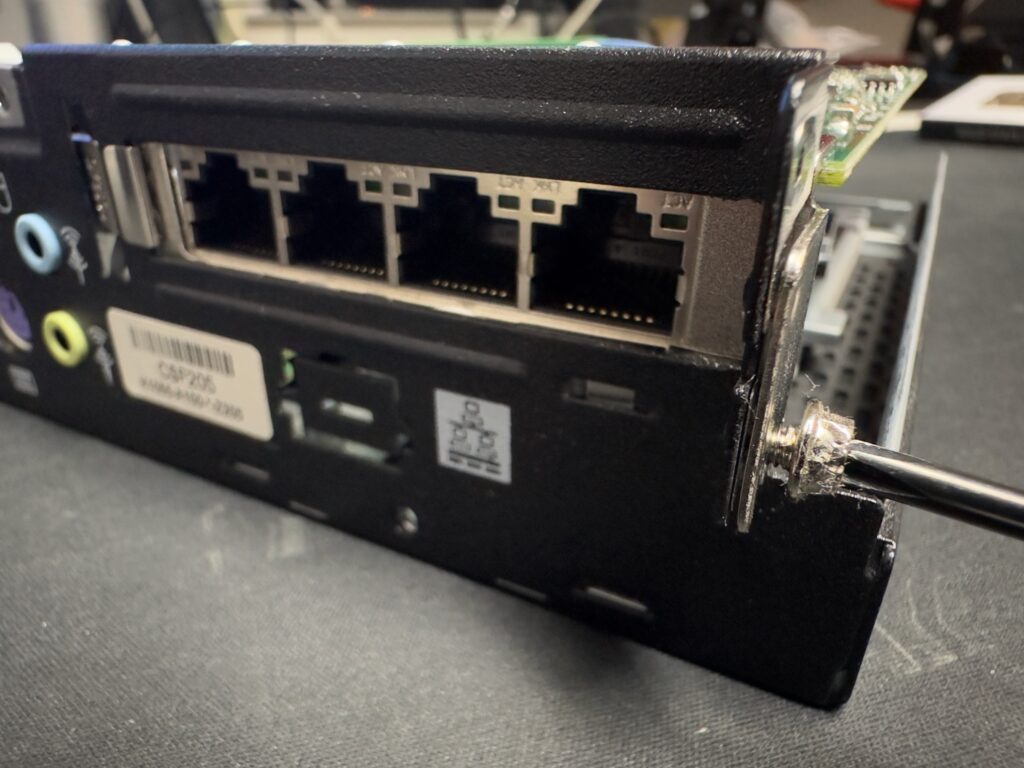

Wir müssen die drei silbernen Schrauben auf der Rückseite vom Futro entfernen, um das Gehäuse Ober- und Unterteil in entgegengesetzte Richtung auseinander schieben zu können.

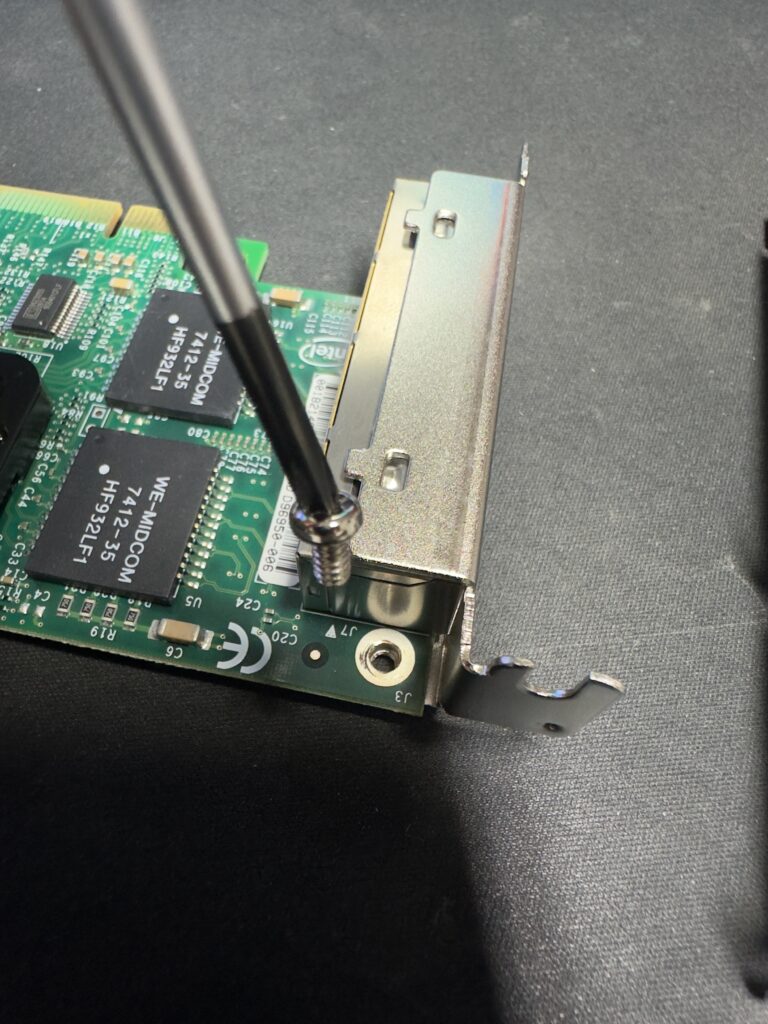

Die 4-Port Lan-Karte muss mit dem mitgelieferten (auf dem Bild ganz links zu sehen) Low-Profile Einbaublech umgebaut werden. Dazu einfach eine Schraube auf der LAN-Karte herausdrehen. Umbauen und wieder befestigen.

Nun seht ihr, warum wir eine Riser-Card benötigen. Diese ermöglicht uns den Einbau um 90° auf dem Mainboard.

Stecken wir also die Riser-Card in den blauen Erweiterungs-Steckplatz auf dem Mainboard.

Nun können wir die 4-Port LAN Schnittstelle einstecken und mit einer Schraube sicher und fest am Gehäuse fixieren. Das ist wichtig, dass diese immer einen festen Sitz hat und nicht versehentlich aus dem Steckplatz beim Ein- oder Ausstecken von Netzwerksteckern rutschen kann!

Schritt 2 - Austausch der M.2 auf dem Board

Nun müssen wir nur noch die vorhandene sehr kleine M.2 auf dem Mainboard ersetzten. Das geht komplett ohne Werkzeug und vor allem ohne Gewalt. Einfach die zwei kleinen schwarzen Halter vorsichtig nach innen drücken und gleichzeitig die Karte etwas anheben. Es kann auch bequem eine Seite nach der anderen gemacht werden.

Die Karte dann noch etwas mehr anheben und aus dem Steckplatz herausziehen. An der Karte seht ihr bei den Kontakten eine kleine Kerbe. Genau so gehört die neue M.2 dann wieder hineingesteckt. Sollte die Kerbe bei euerer neuen M.2 an einer anderen Stelle sein, habt ihr leider eine falsche gekauft!

Im nachfolgenden Bild könnte ihr die M.2 bei dem schwarzen Kühler rechts unten davon entdecken.

Schritt 3 - Gehäuse wieder montieren

Das war es auch schon. Gar nicht so schwierig 😉 Sicher hat es dir genauso viel Spaß wie mir gemacht. Damit sind wir schon am Ende von Teil 1 angekommen. Sowie es Teil 2 gibt, der von der Installation der pfsense handelt, wird es hier verlinkt.

In Teil 3 werden wir uns genau der Konfiguration und besonders um die Firewall Regeln kümmern. Merke eine gute Firewall hat keine any-Regeln! Also irgendwelche Regeln, die alles erlauben! Jede Firewall hat im Auslieferungszustand genau solche Regeln, um die Firewall überhaupt nutzen oder testen zu können.

Klicke auf den Button für Teil 2